Wiresharkは、世界で最も使用されているプロトコルアナライザです。これを使用することで、ネットワーク内で起こっているすべてのことを確認したり、さまざまな問題のトラブルシューティングを行ったり、さまざまなツールを使用してネットワークトラフィックを分析およびフィルタリングしたりできます。

Wiresharkとポートでフィルタリングする方法について詳しく知りたい場合は、読み続けてください。

ポートフィルタリングとは正確には何ですか?

ポートフィルタリングは、ポート番号に基づいてパケット(さまざまなネットワークプロトコルからのメッセージ)をフィルタリングする方法を表します。これらのポート番号は、送信用の最もよく知られているプロトコルであるTCPおよびUDPプロトコルに使用されます。ポートフィルタリングは、特定のポートを許可またはブロックしてネットワーク内のさまざまな操作を防止することを選択できるため、コンピューターの保護の一形態を表しています。

ファイル転送、電子メールなど、さまざまなインターネットサービスに使用されるポートの確立されたシステムがあります。実際、65,000を超えるさまざまなポートがあります。それらは「許可」または「クローズ」モードで存在します。インターネット上の一部のアプリケーションはこれらのポートを開くことができるため、コンピューターがハッカーやウイルスにさらされる可能性が高くなります。

Wiresharkを使用すると、ポート番号に基づいてさまざまなパケットをフィルタリングできます。なぜあなたはこれをしたいのですか?そうすることで、さまざまな理由でコンピュータに不要なすべてのパケットを除外できるためです。

重要なポートは何ですか?

65,535個のポートがあります。これらは3つの異なるカテゴリに分類できます。0〜1023のポートは既知のポートであり、共通のサービスとプロトコルに割り当てられます。次に、1024から49151までが登録済みポートであり、ICANNによって特定のサービスに割り当てられます。また、パブリックポートは49152〜65535のポートであり、どのサービスでも使用できます。プロトコルごとに異なるポートが使用されます。

最も一般的なものについて知りたい場合は、次のリストを確認してください。

| ポート番号 | サービス名 | プロトコル |

| 20, 21 | ファイル転送プロトコル– FTP | TCP |

| 22 | セキュアシェル– SSH | TCPとUDP |

| 23 | Telnet | TCP |

| 25 | シンプルメール転送プロトコル | TCP |

| 53 | ドメインネームシステム– DNS | TCPとUDP |

| 67/68 | 動的ホスト構成プロトコル– DHCP | UDP |

| 80 | ハイパーテキスト転送プロトコル– HTTP | TCP |

| 110 | ポストオフィスプロトコル– POP3 | TCP |

| 123 | ネットワークタイムプロトコル– NTP | UDP |

| 143 | インターネットメッセージアクセスプロトコル(IMAP4) | TCPとUDP |

| 161/162 | 簡易ネットワーク管理プロトコル–SNMP | TCPとUDP |

| 443 | Secure Sockets Layerを使用したHTTP– HTTPS(HTTP over SSL / TLS) | TCP |

Wiresharkでの分析

Wiresharkでの分析プロセスは、ネットワーク内のさまざまなプロトコルとデータの監視を表しています。

分析のプロセスを開始する前に、分析しようとしているトラフィックのタイプと、トラフィックを放出するさまざまなタイプのデバイスを確認してください。

- 無差別モードはサポートされていますか?これを行うと、デバイスは元々デバイス向けではないパケットを収集できるようになります。

- ネットワーク内にはどのようなデバイスがありますか?さまざまな種類のデバイスがさまざまなパケットを送信することを覚えておくことが重要です。

- どのタイプのトラフィックを分析しますか?トラフィックの種類は、ネットワーク内のデバイスによって異なります。

さまざまなフィルターの使用方法を知ることは、目的のパケットをキャプチャするために非常に重要です。これらのフィルタは、パケットキャプチャのプロセスの前に使用されます。それらはどのように機能しますか?特定のフィルターを設定することにより、指定された基準を満たさないトラフィックをすぐに削除します。

Wireshark内では、Berkley Packet Filter(BPF)構文と呼ばれる構文を使用して、さまざまなキャプチャフィルターを作成します。これはパケット分析で最も一般的に使用される構文であるため、それがどのように機能するかを理解することが重要です。

Berkley Packet Filter構文は、さまざまなフィルタリング式に基づいてフィルタをキャプチャします。これらの式は1つまたは複数のプリミティブで構成され、プリミティブは識別子(異なるパケット内で検索しようとしている値または名前)と、それに続く1つまたは複数の修飾子で構成されます。

修飾子は、次の3つの異なる種類に分けることができます。

- タイプ–これらの修飾子を使用して、識別子が表すものの種類を指定します。型修飾子には、ポート、ネット、およびホストが含まれます。

- Dir(方向)–これらの修飾子は、転送方向を指定するために使用されます。このように、「src」はソースをマークし、「dst」は宛先をマークします。

- プロトコル(プロトコル)–プロトコル修飾子を使用すると、キャプチャする特定のプロトコルを指定できます。

検索を除外するために、さまざまな修飾子を組み合わせて使用できます。また、演算子を使用することもできます。たとえば、連結演算子(&/ and)、否定演算子(!/ not)などを使用できます。

Wiresharkで使用できるキャプチャフィルタの例を次に示します。

| フィルタ | 説明 |

| ホスト192.168.1.2 | 192.168.1.2に関連付けられているすべてのトラフィック |

| tcpポート22 | ポート22に関連付けられているすべてのトラフィック |

| src 192.168.1.2 | 192.168.1.2から発信されたすべてのトラフィック |

プロトコルヘッダーフィールドにキャプチャフィルターを作成することができます。構文は次のようになります:proto [offset:size(optional)] = value。ここで、protoはフィルタリングするプロトコルを表し、offsetはパケットのヘッダー内の値の位置を表し、sizeはデータの長さを表し、valueは探しているデータです。

Wiresharkでフィルターを表示する

キャプチャフィルタとは異なり、表示フィルタはパケットを破棄せず、表示中にパケットを非表示にするだけです。パケットを破棄すると回復できなくなるため、これは適切なオプションです。

表示フィルターは、特定のプロトコルの存在を確認するために使用されます。たとえば、特定のプロトコルを含むパケットを表示する場合は、Wiresharkの[フィルタの表示]ツールバーにプロトコルの名前を入力できます。

別のオプション

必要に応じて、Wiresharkでパケットを分析するために使用できる他のさまざまなオプションがあります。

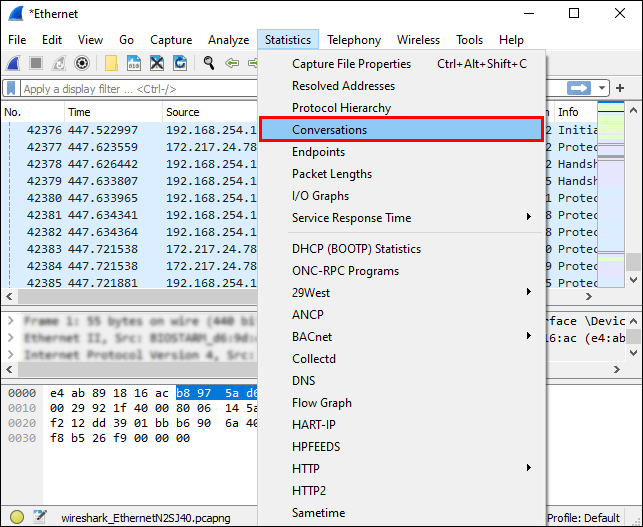

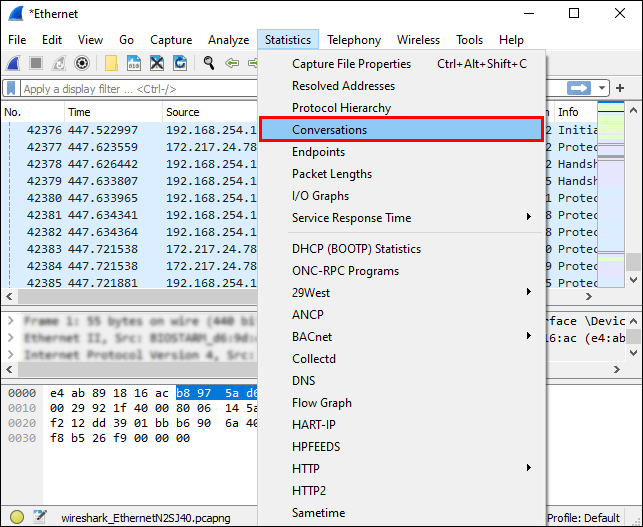

- Wiresharkの「Statistics」ウィンドウの下に、パケットの分析に使用できるさまざまな基本ツールがあります。たとえば、「会話」ツールを使用して、2つの異なるIPアドレス間のトラフィックを分析できます。

- [エキスパート情報]ウィンドウで、ネットワーク内の異常または異常な動作を分析できます。

Wiresharkのポートによるフィルタリング

表示フィルターを適用できるフィルターバーのおかげで、Wiresharkのポートによるフィルター処理は簡単です。

たとえば、ポート80をフィルタリングする場合は、次のように入力します。tcp.port == 80。」また、「」と入力することもできます。eq「eq」は「等しい」を指すため、「==」ではなく「」。

複数のポートを一度にフィルタリングすることもできます。 ||この場合、記号が使用されます。

たとえば、ポート80と443をフィルタリングする場合は、次のように入力します。tcp.port == 80 || tcp.port == 443"、 また "tcp.port eq 80 || tcp.port eq 443.”

その他のFAQ

WiresharkをIPアドレスとポートでフィルタリングするにはどうすればよいですか?

WiresharkをIPアドレスでフィルタリングする方法はいくつかあります。

1.特定のIPアドレスを持つパケットに関心がある場合は、これをフィルターバーに入力します。「ip.adr == x.x.x.x。”

2.特定のIPアドレスからのパケットに関心がある場合は、フィルターバーに次のように入力します。「ip.src == x.x.x.x。”

3.特定のIPアドレスに送信されるパケットに関心がある場合は、フィルターバーに次のように入力します。ip.dst == x.x.x.x。”

IPアドレスとポート番号などの2つのフィルターを適用する場合は、次の例を確認してください。ip.adr == 192.168.1.199。&& tcp.port eq443。「&&」は「and」の記号を表すため、これを記述することにより、IPアドレス(192.168.1.199)およびポート番号(tcp.port eq 443)で検索をフィルタリングできます。

Wiresharkはどのようにポートトラフィックをキャプチャしますか?

Wiresharkは、発生したすべてのネットワークトラフィックをキャプチャします。すべてのポートトラフィックをキャプチャし、特定の接続のすべてのポート番号を表示します。

キャプチャを開始する場合は、次の手順に従います。

1.「Wireshark」を開きます。

2.「キャプチャ」をタップします。

3.「インターフェース」を選択します。

4.「開始」をタップします。

特定のポート番号に焦点を合わせたい場合は、フィルターバーを使用できます。

キャプチャを停止する場合は、「Ctrl + E」を押します。

DHCPオプションのキャプチャフィルターとは何ですか?

動的ホスト構成プロトコル(DHCP)オプションは、一種のネットワーク管理プロトコルを表します。ネットワークに接続されているデバイスにIPアドレスを自動的に割り当てるために使用されます。 DHCPオプションを使用すると、さまざまなデバイスを手動で構成する必要がありません。

WiresharkでDHCPパケットのみを表示する場合は、フィルターバーに「bootp」と入力します。なぜブートするのですか?これはDHCPの古いバージョンを表しており、どちらも同じポート番号(67と68)を使用しているためです。

なぜWiresharkを使用する必要があるのですか?

Wiresharkを使用することには多くの利点があり、そのいくつかは次のとおりです。

1.無料–ネットワークトラフィックを完全に無料で分析できます!

2.さまざまなプラットフォームで使用できます– Windows、Linux、Mac、SolarisなどでWiresharkを使用できます。

3.詳細–Wiresharkは多数のプロトコルの詳細な分析を提供します。

4.ライブデータを提供します–このデータは、イーサネット、トークンリング、FDDI、Bluetooth、USBなどのさまざまなソースから収集できます。

5.広く使用されています–Wiresharkは最も人気のあるネットワークプロトコルアナライザです。

Wiresharkは噛みません!

これで、Wireshark、その機能、およびフィルタリングオプションについて詳しく学習しました。あらゆるタイプのネットワークの問題をトラブルシューティングして特定したり、ネットワークに出入りするデータを検査して安全に保つことができることを確認したい場合は、Wiresharkをぜひお試しください。

Wiresharkを使用したことがありますか?下記のコメント欄で教えてください。